(单选题)

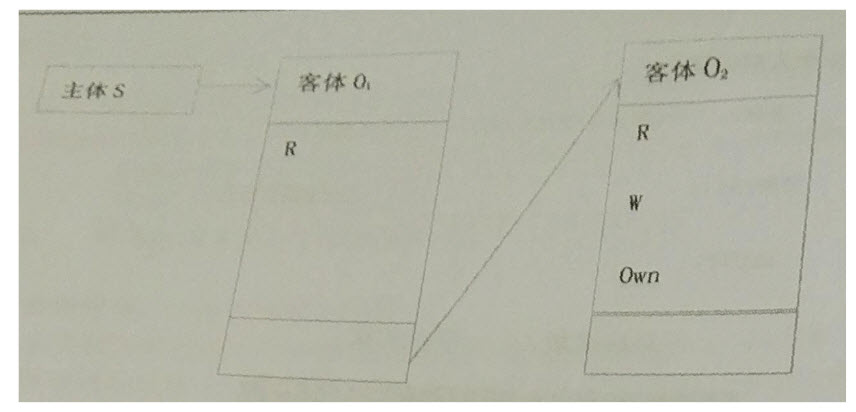

如图所示,主体S对客体01有读(R)权限,对客体02有读(R)、写()权限。该图所示的访问控制实现方法是()

A访问控制表(ACL)

B访问控制矩阵

C能力表(CL)

D前缀表(Profiles)

正确答案

答案解析

略

相似试题

(单选题)

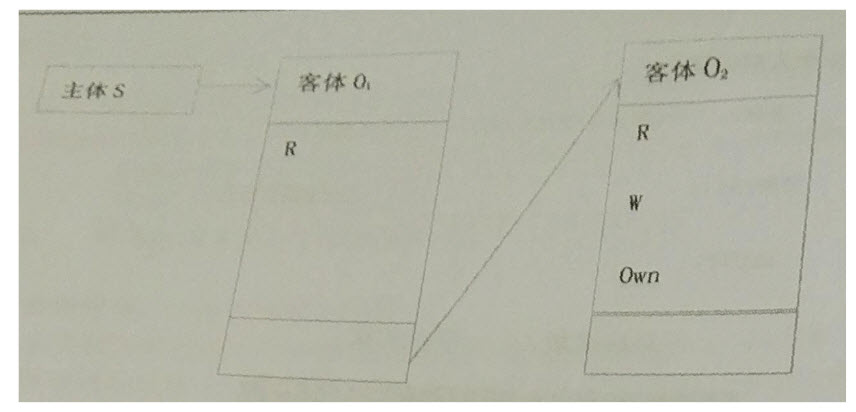

如图所示,主体S对客体01有读(R)权限,对客体02有读(R)、写(W)、拥有(Own)权限,该图所示的访问控制实现方法是()

(单选题)

下列哪一项安全机制是一个抽象机,不但确保主体拥有必要的访问权限,而且确保对客体不会有未经授权的访问以及破坏性的修改行为?()

(单选题)

下列哪一种访问控制模型是通过访问控制矩阵来控制主体与客体之间的交互?()

(单选题)

下列哪些操作系统机制检查主体请求访问和使用的客体(文件、设备、程序)等,以确保请求与安全策略一致()。

(单选题)

如图1所示,主机A向主机B发出的数据采用AH或ESP的传输模式对流量进行保护时,主机A和主机B的IP地址在应该在下列哪个范围?()

(单选题)

Linux系统对文件的权限是以模式位的形式来表示,对于文件名为test的一个文件,属于admin组中user用户,以下哪个是该文件正确的模式表示?()

(单选题)

一个信息系统审计师发现开发人员拥有对生产环境操作系统的命令行操作权限。下列哪种控制能最好地减少未被发现和未授权的产品环境更改的风险?()

(单选题)

非授权用户或外部人员(例如黑客)可以通过公共电话拨入网络,不断地尝试系统代码、用户身份识别码和口令来获得对网络的访问权限。这种“暴力破解”的方法一般在什么情况下有效()。

(名词解析)

访问权限